¿Por qué es importante el control de accesos en sistemas computarizados en la industria regulada “log in-log out”?

Diariamente dentro de nuestra área de trabajo generamos gran cantidad de “data” que en la mayoría de los casos es de carácter sensible y mucha de esta es utilizada para alguna de las siguientes acciones:

- Toma de decisiones

- Evaluación de datos crudos

- Respuesta ante prevenciones

- Seguimiento a tendencias e históricos entre otros…

Como se bien se sabe los datos que generamos son de carácter GxP y por ende estos deben ser fidedignos y perdurables (esto aplica a Hojas de cálculo y Software). Bajo este hecho, es importante considerar que el acceso a la “Data” debe ser gestionada y monitorizada.

¿Qué es un control de acceso?

Un sistema de control de accesos se puede entender desde una vertiente física. En este sentido, se podría definir como aquel mecanismo que autoriza la entrada al sistema a las personas. El control de acceso informático o control de acceso a sistemas informáticos, en seguridad informática, consiste en la autenticación, autorización de acceso y auditoría. Una definición más estrecha de control de acceso abarcaría únicamente la aprobación de acceso, por lo que el sistema adopta la decisión de conceder o rechazar una solicitud de acceso de un sujeto ya autenticado, sobre la base a lo que el sujeto está autorizado a acceder (perfil de usuario).

Autenticación y control de acceso a menudo se combinan en una sola operación, por lo que el acceso está aprobado sobre la base de la autenticación exitosa.

Es importante mencionar que el control de acceso vinculante está estrechamente ligado a la firma digital ya que este mecanismo utiliza controles de autoridad para permitir firmar o realizar “check” de verificación dentro del sistema sobre las actividades reguladas.

Objetivos de los controles de acceso

El objetivo principal de un control de acceso es salvaguardar la información sobre datos regulados. Es por esto por lo que los sistemas computarizados y software deben contar con las siguientes atribuciones:

- El sistema debe registrar toda creación (nuevos registros y pruebas), modificación y cancelación de autorizaciones de acceso junto con la pista de auditoría asociada.

- El sistema debe utilizar controles de autoridad para garantizar que sólo las personas autorizadas puedan utilizar el sistema, firmar electrónicamente un registro, acceder a la operación o al dispositivo de entrada o salida del sistema informático, alterar un registro o realizar operaciones contemporáneas.

- El sistema debe contar con controles de acceso para garantizar que el personal sólo tenga acceso a funcionalidad que sea apropiada para su papel en el trabajo (perfil de usuario), y que las acciones sean atribuibles a un individuo específico.

- El acceso a la documentación del sistema debe estar restringido a personal autorizado. Un plan de acceso al sistema podría describir estos controles.

- El sistema debe registrar toda creación, modificación y cancelación de autorizaciones de acceso junto con la pista de auditoría asociada.

Se debe considerar que el acceso al sistema debe realizarse a través de credenciales de inicio de sesión individuales utilizando una combinación única de ID de usuario y contraseña, u otros mecanismos de autenticación aprobados. Son aceptables las tecnologías de paso, como el inicio de sesión único, que aprovechan la autenticación anterior del usuario para firmar resultados y/o aprobar reportes.

El control de acceso a sistemas computarizados se realiza con una serie de objetivos puntuales, tales cuales son:

- Restringir o permitir el acceso de personas para sistemas computarizados en determinados procesos.

- Restringir o permitir el acceso a sistemas informáticos, bases de datos y otros servicios de información.

- Proteger los bienes físicos, equipos o datos de las organizaciones ante robos o accesos de terceros sin permiso.

- Detectar accesos no autorizados y poner en marcha mecanismos para evitarlos.

- Registrar y revisar eventos críticos realizados por los usuarios en los sistemas.

- Facilitar la organización de la empresa y el control de los trabajadores.

Principios básicos

Los tres principios básicos que rigen un control de acceso y seguridad son la identificación, la autenticación y la autorización. A continuación, vemos en qué consiste cada uno de ellos.

Identificación: Es el códigoque identifica al trabajador (ID único) y desbloquea el acceso a un sistema computarizado determinado.

Autenticación: En base a estos sistemas se detecta si la persona que está intentando el acceso se encuentra en la base de datos y si cuenta con los permisos necesarios. Es decir, consiste en la verificación de la identidad del usuario.

Autorización: Una vez que el sistema ha identificado y verificado la identidad del usuario, se procede (o no) a autorizar su acceso a los sistemas informáticos.

A estos tres principios se pueden añadir también el de trazabilidad, entendida como el seguimiento o rastreo de productos, personas o datos almacenados en el sistema.

¿El control de acceso forma parte de la validación del sistema computarizado?

El control de acceso forma parte del diseño del sistema. Es por esto que debe ser validado, de tal manera el sistema debe proporcionar la posibilidad de retar los siguientes aspectos:

- Permitir el uso de verificaciones del sistema operativo para hacer cumplir la secuencia permitida de pasos y eventos, según corresponda.

- Las verificaciones de autoridad deberán garantizar que solo las personas autorizadas puedan usar el sistema, acceder a la operación o al dispositivo de entrada o salida del sistema informático, alterar un registro o realizar la operación en cuestión.

- El sistema debe garantizar la unicidad en cada código de identificación de usuario, de modo que no haya dos personas que tengan la misma combinación de código de identificación.

- El sistema debe permitir al usuario autorizado el cambio de contraseña.

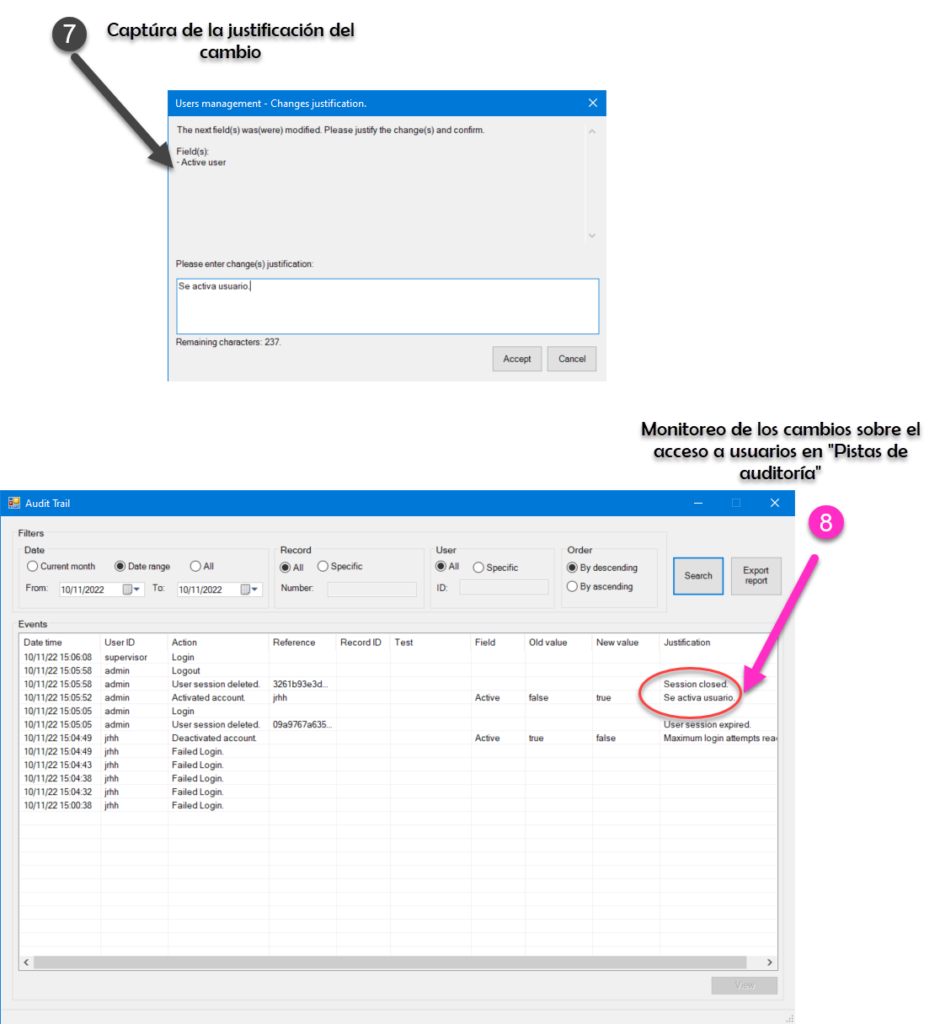

- El sistema debe asegurar el registro irrefutable de la identidad de usuarios que ingresan o autorizan datos a través del Audit Trail, el cual deberá registrar todas las acciones que crean, cambien o eliminen registros electrónicos con sus metadatos relacionados.

- El sistema debe generar una auditoria de rastreo segura, generada por el sistema y con sello de tiempo para registrar de forma independiente la fecha y hora de las entradas y acciones del usuario que crean, modifican o eliminan registros electrónicos. Los cambios de registro no ocultarán la información registrada previamente.

En definitiva, los mecanismos de control de acceso son fundamentales para la protección de datos en empresas, y son instrumentos imprescindibles para elevar la seguridad e integridad de los datos en instalaciones, equipos e instrumentos.

¿Nosotros como lo hacemos?

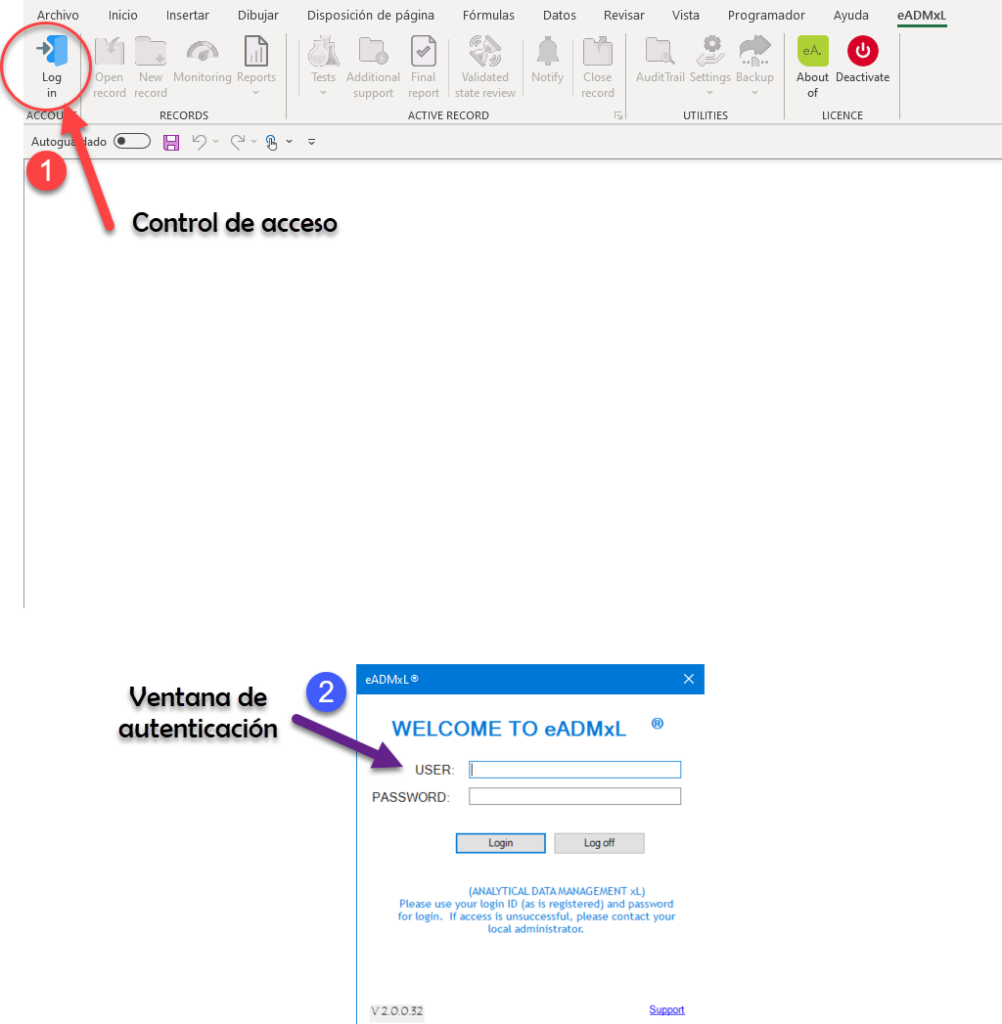

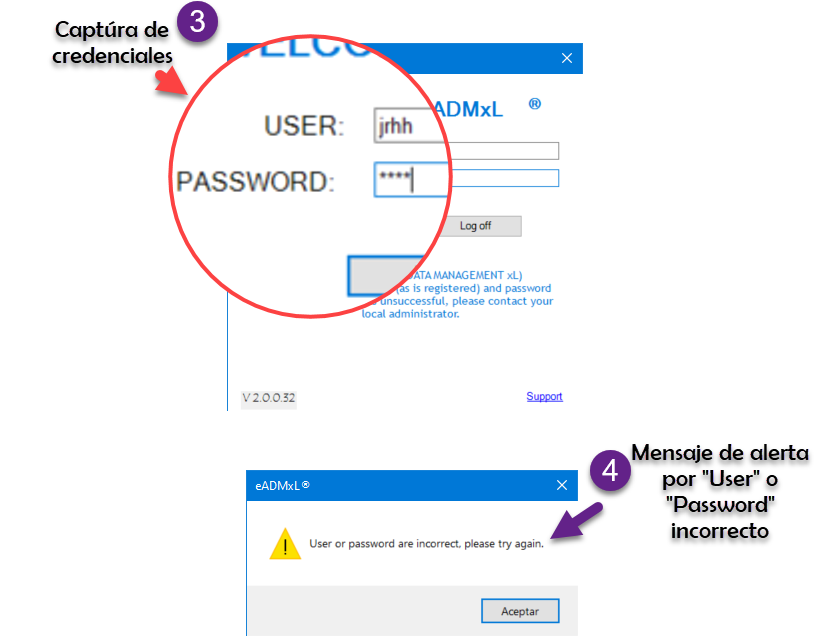

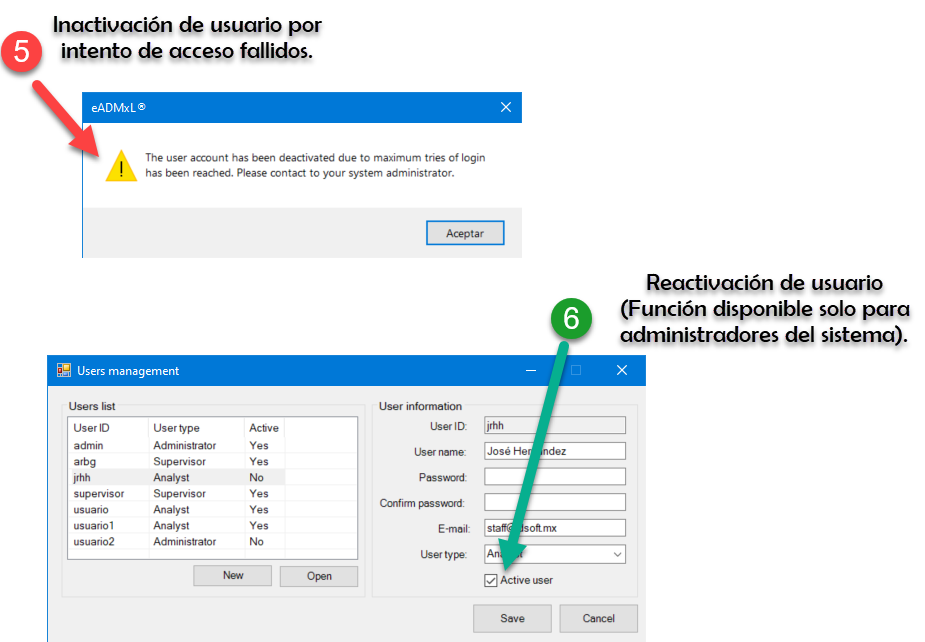

De manera simple te mostramos la secuencia de pasos que realiza nuestro sistema estrella eADMxL. No obstante este comportamiento y cumplimiento esta en cualesquiera de nuestras soluciones.

Te mostramos

Hacemos impacto que importa

En la actualidad hay muchos gaps relacionados al acceso y control de sistemas computarizados (se incluyen hojas de cálculo). Es por esto por lo que en deappharma desarrollamos herramientas que potencien tu cumplimiento de manera fácil y lógica. Te invitamos a conocer y solicitar tu DEMO y/o licencia gratuita de nuestro sistema estrella eADMxL para realizar el proceso de validación de métodos analíticos y con esto elevar la integridad de los datos de tu laboratorio.

Referencias

Guidance for Industry Part 11, Electronic Records; Electronic Signatures — Scope and Application

GAMP®5: A Risk-Based Approach to Compliant GxP Computerized Systems

Data Integrity and Compliance With CGMP Guidance for Industry FDA

¡Contáctanos! y conoce de que manera te vamos a ayudar.

¡Únete a nuestra comunidad en redes!